| | | | |||

|

|||

|

|

|||

Главная  Научные статьи Научные статьи  Компьютеры Компьютеры  Группы уровня доступа Группы уровня доступа |

|||

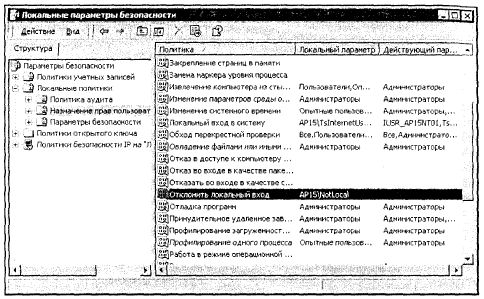

Группы уровня доступаОглавлениеГруппы уровня доступа Страница 2 Страница 1 из 2 Доступ к информации в сети может контролироваться различными путями, начиная от ограничений на уровне файловой системы и заканчивая ограничениями на уровне применяемых приложений. Причем последнее ограничение часто довольно условно. Если, например, пользователь получает информацию из сетевого приложения, написанного в среде MS Access, то ограничения на уровне программы не позволят ему запустить процессы, которые ему не требуются в служебных целях (обычно в таких приложениях доступ к необходимым функциям определяется паролем). В то же время сама база данных, к которой обращается клиентское приложение, может быть не защищена. В этом случае продвинутый пользователь имеет возможность получить из этой базы данных любую интересующую его информацию. Более того, он способен изменить структуру базы данных, нарушив целостность самих данных и корректность работы приложений. Для обеспечения правильной организации доступа к данным следует внимательно изучить все возможные пути обхода установленных ограничений и перекрыть эти пути. Конечно, в небольшом коллективе, в котором каждый сотрудник на виду и все заинтересованы в успешной работе коллектива, вряд ли найдется злоумышленник. Тем не менее возможны просто ошибки. Если вы имели опыт работы с базами данных, то можете себе представить, что удалить данные — задача довольно легкая, куда сложнее их восстановить. А ведь именно удаление данных возможно не по злому умыслу, когда полный доступ к ним открыт пользователям, не несущим ответственности за их сохранность. Определить и установить права для каждого пользователя сети, — такая задача может быть слишком трудоемкой. Поэтому во всех вариантах доступа к данным применяются группы. Мы не будем глубоко анализировать теорию организации групп в сетях, но отметим, что группы доступа существуют, начиная с рабочих станций и заканчивая самыми верхними структурами сети. В нашем случае такой верхней структурой может быть домен. Группы могут содержать как отдельных пользователей, так и другие группы. Подключая рабочую станцию с ОС Windows XP к домену, мы автоматически включаем группу администраторов домена в группу администраторов компьютера, Права, определенные групповыми политиками и файловой системой, назначенные группе, будут применены и ко всем членам этой группы. В современ ных операционных системах Windows существуют встроенные готовые шаблоны безопасности, представляющие собой отправную точку в создании политик безопасности, которые настраиваются, чтобы удовлетворять организационным требованиям. Шаблоны можно настраивать при помощи оснастки Шаблоны безопасности. После настройки готовых шаблонов безопасности их можно использовать для изменения конфигурации компьютеров сети. Изменить конфигурацию безопасности компьютеров можно при помощи оснастки Анализ и настройка безопасности, утилиты Secedit.exe, работающей из командной строки, а также при помощи импорта шаблона в оснастку Локальная политика безопасности. Можно изменять конфигурацию нескольких компьютеров, импортировав шаблон в компонент Параметры безопасности, являющийся расширением оснастки Групповая политика. На основе шаблонов безопасности можно также выполнять анализ возможных слабых мест безопасности и нарушений политики системы при помощи оснастки Анализ и настройка безопасности. Мы же пока обратимся только к оснастке Локальные параметры безопасности (рис. 4.1), имеющейся на любом компьютере с операционной системой, начиная с Windows 2000, и оснасткам Политика безопасности домена и Политика безопасности контроллера домена, которые есть на сервере вашей сети.

Рис. 4.1. Оснастка Локальные параметры безопасности (политика Отклонить локальный вход в систему) Как следует из названий оснасток, они позволяют управлять политикой безопасности на различных уровнях. Это уровни локальный, контроллера домена и домена в целом. Если аналогичные политики есть на всех уровнях, то действовать будет политика, определенная на самом верхнем из них. По умолчанию большая часть политик вообще не определена, что позволяет начинать настройки с любого уровня. Наибольшее число политик по умолчанию определено на локальном уровне, они определяют безопасность именно компьютера, на котором установлен сервер. Определяя политики безопасности домена, можно установить параметры безопасности и права пользователей домена. Собственно говоря, количество политик, имеющихся в этих оснастках, таково, что с первого раза (и даже с десятого) вы не запомните назначение каждой из них. Но в большинстве случаев это и не требуется. Важно понимать, какого результата вы хотите добиться, и выбирать соответствующее средство для его достижения. Пред. - След. » |

Архив статей

СИ-БИ техника

КВ техника УКВ техника Радиоизмерения Защита от TVI Источники питания Софт Расчеты Справочники СИ-БИ техника

|

||