| | | | |||

|

|||

|

|

|||

Главная  Научные статьи Научные статьи  Компьютеры Компьютеры  Доступ к другим сетям Доступ к другим сетям |

|||

Доступ к другим сетямВ данном разделе опишем, не углубляясь в отдельные частные вопросы настройки оборудования, принцип безопасного подключения к некой внешней сети, в которой работает сервер, поставляющий в нашу сеть данные, необходимые для работы предприятия. Причем эти данные следует получать лишь на ограниченном числе рабочих станций. Сама по себе задача подключения к удаленной сети может быть решена многими способами, описанными в компьютерной литературе и справке Windows. Но задача, которая стояла перед администратором нашей сети, — обеспечить простое и безопасное подключение. Оно должно позволять подключиться к разрешенным ресурсам на сервере во внешней сети, но не допустить вход в нашу сеть. Вопрос настройки маршрутизации средствами Windows мы рассматривали при подключении к Интернету в главе 2. Теперь коснемся организации маршрутизации через специальные устройства— маршрутизаторы. По сути, они выполняют те же функции, о которых мы уже говорили при рассмотрении настроек маршрутизации и удаленного доступа на сервере. Но настройка для всех этих устройств не может быть описана единообразно. Устройства различных производителей имеют свои особенности и свои интерфейсы настроек и администрирования. Часто к ним требуются дополнительные платы расширения, чтобы обеспечить работу по тем или иным протоколам. В нашей сети применяется маршрутизатор фирмы Allied Telesyn AR410 для обеспечения связи с сетью родственного предприятия. Причем, несмотря на то, что у нас есть удобный выход в Интернет, связь по некоторым причинам осуществляется через модемы Zixel U-336E Plus по выделенной линии. Эти модемы, как и многие другие, позволяют автоматически устанавливать связь модем-модем сразу после включения (команды для этого описаны в документации на модем). При этом появляется канал связи, который можно использовать для маршрутизации между сетями. Маршрутизатор AR410 с помощью платы AT-AR024-00 (приобретается дополнительно), обеспечивающей работу с асинхронным портом, подключен к модему. Другой порт маршрутизатора включен в нашу сеть. Портам назначены IP-адреса, соответствующие допустимым в двух сетях. После первичной настройки маршрутизатора, которая осуществляется с помощью любого компьютера с установленным прилагаемым к маршрутизатору программным обеспечением, подключаемого к маршрутизатору специальным кабелем, его администрирование возможно через Web-интерфейс. В специальных файлах конфигурации указываются имена пользователей, их полномочия и пароли. Подключаясь через Web-интерфейс к маршрутизатору, необходимо авторизоваться. Кроме Web-интерфейса, для управления маршрутизатором можно применять Telnet. Открыв соответствующие порты для доступа из Интернета и перенаправив их на адрес маршрутизатора средствами NAT, можно получить доступ к управлению им из Интернета. При попытке подключения через Web-интерфейс вам будет предложено авторизоваться (рис. 4.17).

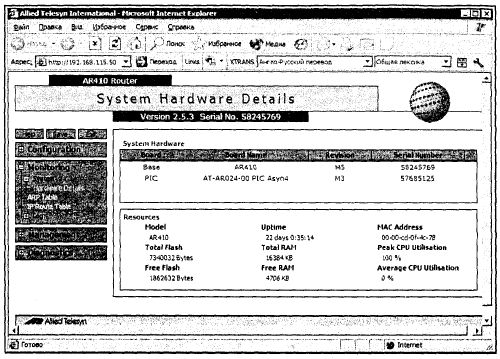

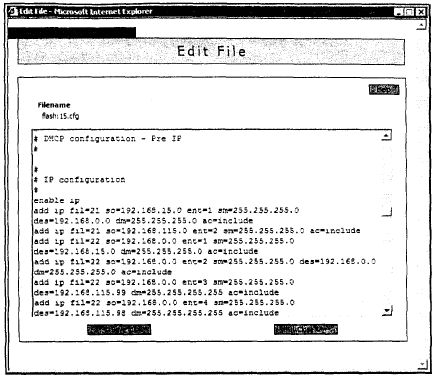

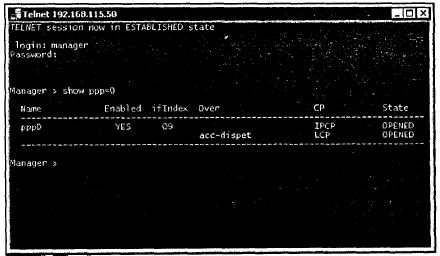

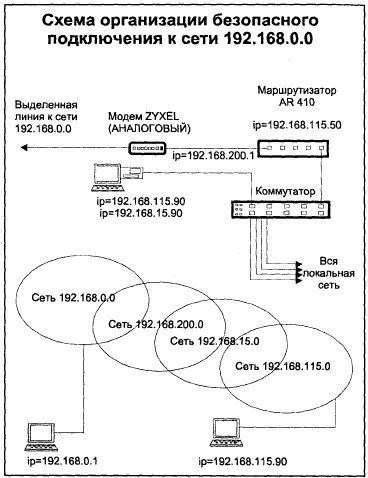

Рис. 4.17. Окно Подключение к [Адрес маршрутизатора] После авторизации будет представлено главное окно с информацией о маршрутизаторе (рис. 4.18), в котором с помощью обычного для интернет-браузера меню можно получить доступ ко всем настройкам этого маршрутизатора. На рис. 4.19 показано окно редактора файлов конфигурации с фрагментом раздела IP configuration, где описаны все необходимые маршруты. Характеристика необходимых команд и их синтаксис приведены в описании маршрутизатора на прилагаемом к нему CD. При необходимости можно удаленно перезагрузить маршрутизатор, пользуясь Web-интерфейсом или утилитой Telnet (рис. 4.20). Показанное на рис. 4.20 окно позволяет убедиться в том, что маршрутизатор включен и все необходимые соединения установлены. Теперь рассмотрим суть способа обеспечения безопасности подключения. Обеспечение безопасности на стороне внешней сети, — задача ее администратора, поэтому рассмотрим решение задачи только с одной стороны. На рис. 4.21 схематически показана организация подключения к внешней сети.

Рис. 4.18. Окно управления маршрутизатором через Web-интерфейс Allied Telesyn International Если во внутреннюю сеть обеспечен доступ из внешней сети, то существует вероятность того, что ресурсы внутренней сети, доступные для всех ее пользователей, будут доступны и для случайного пользователя внешней сети. В нашем случае требовалось исключить такую возможность, но не усложнять политику доступа к ресурсам внутри сети. Для ограничения доступа к ресурсам сети было использовано свойство IP-адресов в сетях — маска подсети, а также невозможность прямого подключения к компьютерам сети, к которым не указаны явно маршруты. На рис. 4.19 показано окно с фрагментом содержания файла 1Р-настроек маршрутизатора, в котором описаны сети и адреса, допустимые для подключения. Выберем из всех строк только те, что касаются решения поставленной задачи. Знаком "#" обозначим комментарии, которые не обязательны в файле конфигурации и не используются маршрутизатором. Реально эти комментарии могут отсутствовать в файле, здесь же они приведены для разъяснения назначения строк. Описываемая часть файла конфигурации показана в листинге 4.10.

Рис. 4.19. Окно Edit File

Рис. 4.20. Окно Telnet сеанса связи с маршрутизатором

Рис. 4.21. Схема организации безопасного подключения к сети 192.168.0.0 Листинг 4.10. Фрагмент файла конфигурации маршрутизатора # — разрешение сети 192.168.15.0 подключаться к сети 192.168.0.0 add ip fil=21 so=192.168.15.0 ent=l sm=255.255.255.0 des=192.168.0.0 dm=255.255.255.0 ac=include # — разрешение сети 192.168.115.0 подключаться к сети 192.168.0.0 add ip fil=21 so=192.168.115.0 ent=2 sm=255.255.255.0 ac=include # — разрешение сети 192.168.0.0 подключаться к сети 192.168.15.0 add ip fil=22 so=192.168.0.0 ent=l sm=255.255.255.0 des=192.168.15.0 dm=255.255.255.0 ac=include # — разрешение сети 192.168.0.0 подключаться к сети, состоящей из единственного адреса - 192.168.115.99 add ip fil=22 so=192.168.0.0 ent=3 sm=255.255.255.0 des=192.168.115.99 dm=255.255.255.255 ac=include # — разрешение сети 192.168.0.0 подключаться к сети, состоящей из единственного адреса — 192.168.115.98 (фактически, — разрешение компьютеру 192.168.115.98 получать информацию из сети 192.168.0.0) add ip fil=22 so=192.168.0.0 ent=4 sm=255.255.255.0 des=192.168.115.98 dm=255.255.255.255 ac=include # — назначение порту маршрутизатора, смотрящему во внутреннюю сеть адреса 192.168.115.50 add ip int=vlan3 ip=192.168.115.50 fil=21 # — назначение порту маршрутизатора, смотрящему во внешнюю сеть, адреса 192.168.200.1 (по договоренности с администратором внешней сети) add ip int=ppp0 ip=192.168.200.1 fil=22 # — назначение маршрута в сеть 192.168.0.0 на адрес 192.168.0.20 (по договоренности с администратором внешней сети) add ip rou=192.168.0.0 mask=255.255.255.0 int=ppp0 next=192.168.0.20 # — назначение маршрута в сеть 192.168.15.0 на любой ее адрес add ip rou=192.168.15.0 mask=255.255.255.0 int=vlan3 next=0.0.0.0 # — указание адреса DBS-сервера add ip dns prim=192.168.115.15 Выполнено назначение сетевым адаптерам компьютеров, участвующих в об щении с внешней сетью, дополнительных IP-адресов, принадлежащих peaль но не существующей сети 192.168.15.0. У сетевых адаптеров, принадлежащих этой сети, имеются два адреса: один из сети 192.168.15.0, другой из сети 192.168.115.0. В результате применения этих настроек маршрутизатор позволяет из внеш ней сети "видеть" только строго определенные для этого компьютеры нашей сети (и то по дополнительным IP-адресам). Вход в сеть 192.168.115.0 для пользователя внешней сети невозможен (некоторые адреса этой сети выделе ны для доступа из внешней сети, как отдельные сети). Учитывая необходимость авторизации в домене для доступа к ресурсам сети, доступ в нашу сеть из внешней сети практически невозможен. Доступ из на шей сети во внешнюю обеспечен частично, а именно к разрешенным для этого го администратором внешней сети ресурсам. С этой целью используется компьютер, не входящий в домен внешней сети, что позволяет, как мы уже рассмотрели в разд. "Изолированные" подсети" этой главы, обеспечить кне му доступ из любой внешней сети. Для этого необходимо лишь установить соответствующие разрешения. Разумеется, безопасность подключения к внешней сети обеспечена не только собственно маршрутизацией и организацией специфического адресного пространства. Важны и другие компоненты защиты, такие как сложные пароли для доступа к настройкам маршрутизатора по telnet-протоколу или через Web-интерфейс. Возможно, что в вашем случае будет реализован иной способ маршрутизации, например, путем применения дополнительного компьютера с серверной операционной системой. Но использование описанного принципа безопасной связи с другой сетью возможно в любом варианте реализации маршрутизации. |

Архив статей

СИ-БИ техника

КВ техника УКВ техника Радиоизмерения Защита от TVI Источники питания Софт Расчеты Справочники СИ-БИ техника

|

||